Am 26. Februar 2020 veröffentlichte ESET eine PDF-Datei über eine neue Wi-Fi-Schwachstelle namens Kr00k, die sowohl Access Points (APs) als auch Client-Geräte betrifft. Ihr Bericht hob die Anfälligkeit für die Verwendung bestimmter Chipsätze von Broadcom und Cypress unter Verwendung verschlüsselter Wi-Fi-Netzwerke hervor.

ESET benachrichtigte beide Hersteller und gab ihnen Zeit, vor der Veröffentlichung ihrer Ergebnisse einen Patch zu erstellen.

Sollten Sie sich über die Schwachstelle Sorgen machen? Sie sollten sich dessen bewusst sein.

Sollten Sie in Panik geraten und alle Sicherheitsprotokolle initiieren, um sich zu schützen? Nein.

Sicherheit sollte immer einen mehrschichtigen Ansatz verfolgen.

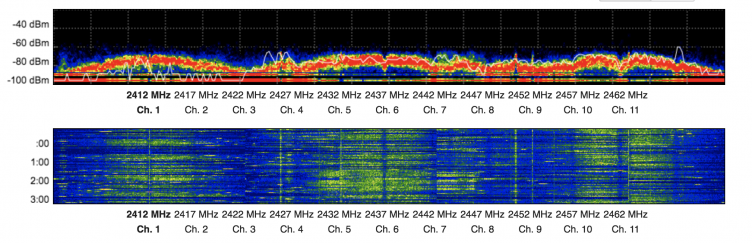

Kr00k zielt darauf ab, wie mit den Daten im Puffer umgegangen wird. Wenn ein Gerät oder ein AP ein Dissoziationsereignis hat, werden die Daten im Puffer (zuvor verschlüsselt) unverschlüsselt. Technisch gesehen werden die Verschlüsselungsschlüssel auf Null gesetzt, so dass die im Puffer verbleibenden Daten unverschlüsselt bleiben.

Wenn das Gerät oder der AP den Puffer löscht, indem es die Daten überträgt, werden sie unverschlüsselt über den Luftweg gesendet.

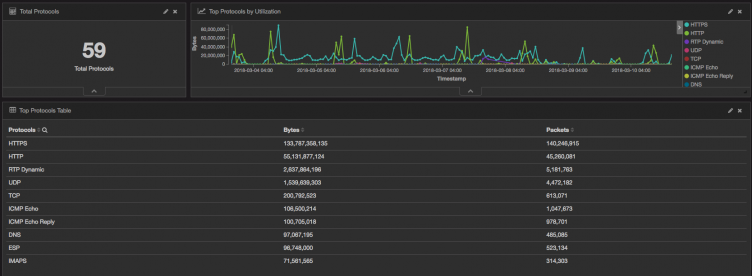

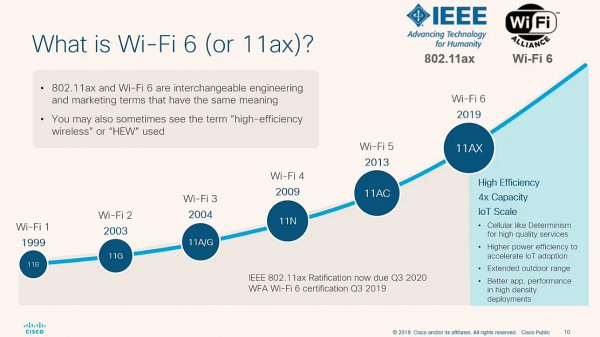

Die Daten sind Teil eines Kommunikationsstroms zwischen einem AP und einem Gerät. Dies ist der einzige Teil der Daten, der nicht verschlüsselt ist. Die zum Zeitpunkt dieses Schreibens am weitesten verbreitete Wi-Fi-Sicherheitsmethode ist die WPA2-Sicherheit.

Wie kann man die Kr00k-Schwachstelle nutzen?

Ein böswilliger Benutzer kann Disassoziationsframes senden, um ein Gerät oder einen AP zur Dissoziation zu bewegen. Der bösartige Benutzer müsste sich in unmittelbarer Nähe befinden, um die Dissoziationsframes zu senden und den Datenverkehr zu erschnüffeln, was zu unverschlüsselten Daten auf dem Luftweg führt.

Die Frames, die auf Null gesetzt wurden, wären verwundbar. Ein böswilliger Benutzer erhält keinen Zugang zu zuvor verwendeten Schlüsseln oder zu Ihrem Pre-Shared-Key.

Gibt es ein Sicherheitspatch?

Broadcom und Cypress haben an einem Patch gearbeitet, bevor die Schwachstelle der Öffentlichkeit bekannt wurde. Dies geht auf die Praxis zurück, Geräte mit Sicherheits-Patches auf dem neuesten Stand zu halten.

Broadcom-Chipsätze werden in vielen Netzwerkgeräten von Zugangspunkten bis hin zu mobilen Geräten verwendet. Chipsätze von Cypress werden mit vielen IoT-Geräten verwendet, die aus Sicherheitssicht aufgrund der Häufigkeit, mit der IoT-Geräte gepatcht werden, anfälliger sein könnten.

Der Anwendungsverkehr sollte andere Formen der sicheren Kommunikation, wie z.B. TLS, nutzen, um den Verkehr zwischen der Anwendung und dem Zielserver zu verschlüsseln.

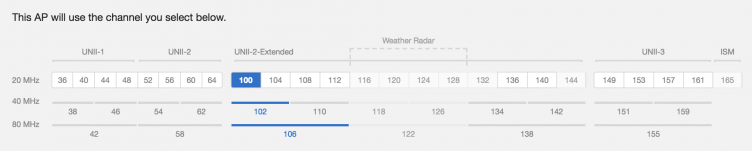

Eine weitere zu erwägende Option ist die Verwendung von 802.11w (Management Frame Protection), die Dissoziationsangriffe verhindern hilft. Durch die Aktivierung von 802.11w erhöht sie die Sicherheit und Vertraulichkeit von Management-Frames, insbesondere mit dem Frame-Ursprung.

Die Kehrseite von 802.11w ist, dass nicht alle Netzwerkgeräte es unterstützen. Die Funktion sollte vor einer Masseneinführung in einer Laborumgebung getestet werden.